In der modernen Ära der Informationssicherheit haben Zutrittsmanagement und Besucherverwaltung besonders in kritischen Infrastrukturen (KRITIS) eine zentrale Bedeutung. Diese Infrastrukturen sind essenziell für die Informationssicherheit und werden vom Bundesamt für Sicherheit in der Informationstechnik (BSI) kontrolliert und überwacht. Ab Oktober 2024 treten neue Bestimmungen mit strengeren Sicherheitsanforderungen in Kraft. Dieser Artikel beleuchtet Grundlagen, Anforderungen und praktische Umsetzung.

Grundlagen des Zutrittsmanagements und der Besucherverwaltung

Definition und Ziele des Zutrittsmanagements

Zutrittsmanagement bezieht sich auf die Methoden und Technologien, die zur Steuerung und Überwachung des Zugangs zu physischen und digitalen Ressourcen eingesetzt werden. Das Hauptziel besteht darin, unbefugten Zugriff zu verhindern und den autorisierten Zugang zu gewährleisten. Dies umfasst die Identifikation und Authentifizierung von Personen, die Kontrolle der Zutrittsrechte und die Protokollierung aller Zugangsversuche. Ein effektives Zutrittsmanagement trägt wesentlich zur Security von Gebäuden, Datenzentren und anderen sensiblen Bereichen bei.

Das Zutrittsmanagementsystem stellt sicher, dass nur autorisierte Personen Zugang zu bestimmten Bereichen oder Informationen erhalten. Dies ist besonders wichtig in Umgebungen, in denen vertrauliche oder sicherheitsrelevante Daten verwaltet werden, wie z.B. in Rechenzentren, Regierungsgebäuden oder industriellen kritischen Anlagen. Ein weiterer wesentlicher Aspekt ist die Nachverfolgbarkeit und Protokollierung aller Zutrittsereignisse, die im Falle von Sicherheitsvorfällen eine schnelle und effektive Untersuchung ermöglichen.

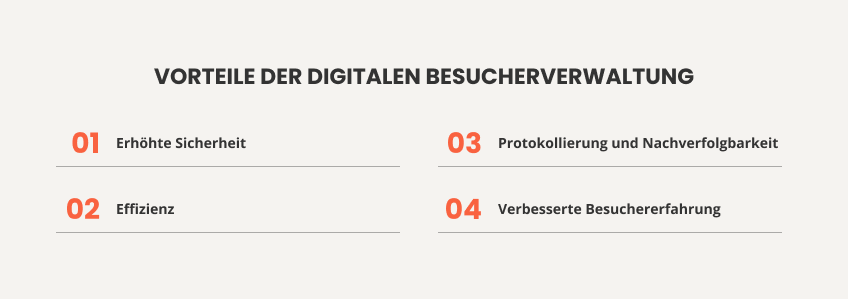

Vorteile der digitalen Besucherverwaltung

Die Besucherverwaltung ergänzt das Zutrittsmanagement, indem sie die Verwaltung und Überwachung von Besuchern in einem Unternehmen oder einer Einrichtung ermöglicht. Zu den Vorteilen gehören:

- Erhöhte Sicherheit: Durch die Registrierung und Überwachung von Besuchern wird die Sicherheit erhöht, da unbefugte Personen leichter identifiziert und kontrolliert werden können.

- Effizienz: Automatisierte Systeme zur Besucherverwaltung reduzieren den administrativen Aufwand und verbessern die Effizienz bei der Verwaltung von Besucherströmen.

- Protokollierung und Nachverfolgbarkeit: Alle Besuche werden protokolliert, was eine spätere Nachverfolgung und Analyse ermöglicht.

- Verbesserte Besuchererfahrung: Durch eine reibungslose und transparente Verwaltung wird das Besuchererlebnis verbessert, was zu einer positiven Wahrnehmung des Unternehmens beiträgt.

Ein weiterer wesentlicher Vorteil der digitalen Besucherverwaltung ist die Möglichkeit, Besucherdaten zu analysieren und Trends zu erkennen. Unternehmen können dadurch besser verstehen, welche Bereiche besonders frequentiert werden und entsprechende Maßnahmen zur Verbesserung der Sicherheits- und Managementprozesse ergreifen.

Profitieren Sie von automatisierten Prozessen, verbesserter Sicherheit und einer reibungslosen Besucherverwaltung.

Beispiele für Zutrittskontrollsysteme

Es gibt verschiedene Arten von Zutrittskontrollsystemen (ZuKo-Systemen), die je nach Bedarf und Sicherheitsanforderungen eingesetzt werden können:

- Kartenbasierte Systeme: Zugangskarten oder -ausweise, die mit RFID oder Magnetstreifen arbeiten, sind weit verbreitet und einfach zu handhaben.

- Biometrische Systeme: Diese Systeme nutzen einzigartige biologische Merkmale wie Fingerabdrücke, Gesichtserkennung oder Iris-Scans zur Authentifizierung.

- Mobile Zugangslösungen: Smartphones und andere mobile Geräte können als Zugangsschlüssel verwendet werden, indem sie mit entsprechenden Apps und Technologien wie NFC oder Bluetooth ausgestattet sind.

- Mehrstufige Authentifizierung: Kombinationen aus mehreren Methoden, z. B. Karten plus biometrische Merkmale, erhöhen die Sicherheit zusätzlich.

Die Auswahl des geeigneten Zutrittskontrollsystems hängt von den spezifischen Anforderungen und dem Sicherheitsniveau ab, das erreicht werden soll. In hochsicheren Bereichen wie Rechenzentren oder Regierungsgebäuden sind biometrische Systeme häufig die bevorzugte Wahl, während in weniger kritischen Bereichen kartenbasierte Systeme ausreichend sein können.

Anforderungen durch KRITIS (NIS2)

Überblick über die KRITIS-Verordnung

Die KRITIS-Verordnung in Deutschland definiert kritische Infrastrukturen als wichtige Einrichtungen, deren Ausfall oder Beeinträchtigung zu erheblichen Versorgungsengpässen oder Gefährdungen der öffentlichen Sicherheit führen könnte. Zu diesen Infrastrukturen gehören unter anderem der Energiesektor, die Wasserwirtschaft, die Informationstechnik und Telekommunikation sowie das Gesundheitswesen. Ziel der Verordnung ist es, die Sicherheit dieser Infrastrukturen zu erhöhen und sie gegen Cyberangriffe und andere Bedrohungen zu schützen.

Die KRITIS-Verordnung stellt sicher, dass Betreiber kritischer Infrastrukturen umfangreiche Sicherheitsmaßnahmen ergreifen, um ihre Systeme und Daten zu schützen. Dazu gehört die Durchführung regelmäßiger Risikoanalysen, die Implementierung technischer und organisatorischer Sicherheitsmaßnahmen sowie die Etablierung eines kontinuierlichen Überwachungs- und Berichtswesens.

Wichtige Aspekte der NIS2-Richtlinie

Die Richtlinie (EU) 2022/2555 (NIS-2) ist eine Erweiterung der ursprünglichen NIS-Richtlinie der Europäischen Union und zielt darauf ab, die Cyber-Sicherheit in der EU zu verbessern. Wichtige Aspekte der NIS2-Richtlinie umfassen:

- Erweiterung des Geltungsbereichs: Mehr Sektoren und Unternehmen fallen unter die NIS2-Richtlinie, wodurch eine größere Bandbreite von kritischen Infrastrukturen abgedeckt wird.

- Erhöhte Sicherheitsanforderungen: Unternehmen sind verpflichtet, strengere Sicherheitsvorkehrungen einzuführen und deren Einhaltung zu belegen.

- Verpflichtung zur Meldung von Sicherheitsvorfällen: Sicherheitsvorfälle müssen zeitnah gemeldet werden, um eine schnelle Reaktion und Schadensbegrenzung zu ermöglichen.

- Sanktionen bei Nichteinhaltung: Es werden strengere Strafen bei Verstößen gegen die Sicherheitsanforderungen verhängt.

Die NIS2-Richtlinie legt besonderen Wert auf die Prävention und das Management von Sicherheitsvorfällen. Unternehmen sind verpflichtet, umfassende Sicherheitsstrategien zu entwickeln und umzusetzen, die sowohl präventive als auch reaktive Maßnahmen beinhalten.

Sicherheitsanforderungen an Netz- und Informationssysteme

Die Sicherheitsanforderungen an Netz- und Informationssysteme umfassen eine Reihe von Maßnahmen, die betroffene Unternehmen implementieren müssen, um die Integrität, Vertraulichkeit und Verfügbarkeit ihrer Systeme zu gewährleisten:

- Risikoanalyse und Risikomanagement: Regelmäßige Durchführung von Risikoanalysen und Implementierung von Maßnahmen zur Risikominderung.

- Sicherheitsüberwachung und -protokollierung: Kontinuierliche Überwachung der Systeme und Protokollierung aller sicherheitsrelevanten Ereignisse.

- Schulung und Sensibilisierung: Regelmäßige Schulungen der Mitarbeiter, um ein Bewusstsein für Sicherheitsrisiken zu schaffen und das richtige Verhalten im Falle eines Sicherheitsvorfalls zu fördern.

- Notfallpläne und Vorfallmanagement: Entwicklung und Implementierung von Notfallplänen und Prozessen für die Bearbeitung von Sicherheitsvorfällen.

Ein weiterer wichtiger Aspekt ist die Zusammenarbeit und der Informationsaustausch zwischen den Betreibern kritischer Infrastrukturen und den zuständigen Behörden. Dies ermöglicht eine schnelle und koordinierte Reaktion auf Sicherheitsvorfälle und trägt zur Verbesserung der allgemeinen Sicherheitslage bei.

Integration von Zutrittsmanagement und KRITIS (NIS2)

Notwendigkeit der Integration

Die Integration von Zutrittsmanagement und KRITIS (NIS2) ist unerlässlich, um ein umfassendes Sicherheitskonzept zu gewährleisten. Nur durch die Kombination von physischen und digitalen Sicherheitsmaßnahmen können Unternehmen sicherstellen, dass alle Aspekte ihrer Infrastrukturen geschützt sind. Dies ist besonders wichtig für kritische Infrastrukturen, die sowohl physischen als auch cyber-physischen Bedrohungen ausgesetzt sind.

Ein integriertes Sicherheitskonzept bietet den Vorteil, dass alle Sicherheitsmaßnahmen zentral verwaltet und überwacht werden können. Dies erleichtert nicht nur die Einhaltung gesetzlicher Vorgaben, sondern ermöglicht auch eine effizientere und effektivere Reaktion auf Sicherheitsvorfälle.

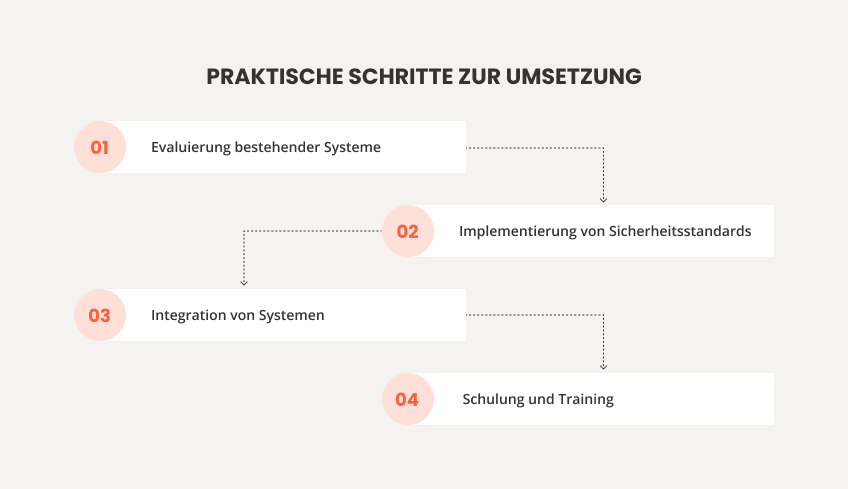

Praktische Schritte zur Umsetzung

- Evaluierung bestehender Systeme: Eine umfassende Evaluierung der bestehenden Zutritts- und Besucherverwaltungssysteme, um Schwachstellen und Verbesserungspotenziale zu identifizieren.

- Implementierung von Sicherheitsstandards: Integration von Sicherheitsstandards, die sowohl die Anforderungen der KRITIS-Verordnung als auch der NIS2-Richtlinie erfüllen.

- Integration von Systemen: Verknüpfung der physischen Zutrittskontrollsysteme mit den digitalen Sicherheitsplattformen, um eine ganzheitliche Sicherheitslösung zu schaffen.

- Schulung und Training: Durchführung von Schulungen und Trainings für Mitarbeiter, um das Verständnis und die Handhabung der neuen integrierten Systeme zu fördern.

Ein weiteres besonders wichtiges Element ist die kontinuierliche Überprüfung und Aktualisierung der Sicherheitsmaßnahmen. Dies stellt sicher, dass die Systeme stets auf dem neuesten Stand der Technik sind und den aktuellen Bedrohungen wirksam begegnen können.

Konkrete Maßnahmen zur Umsetzung

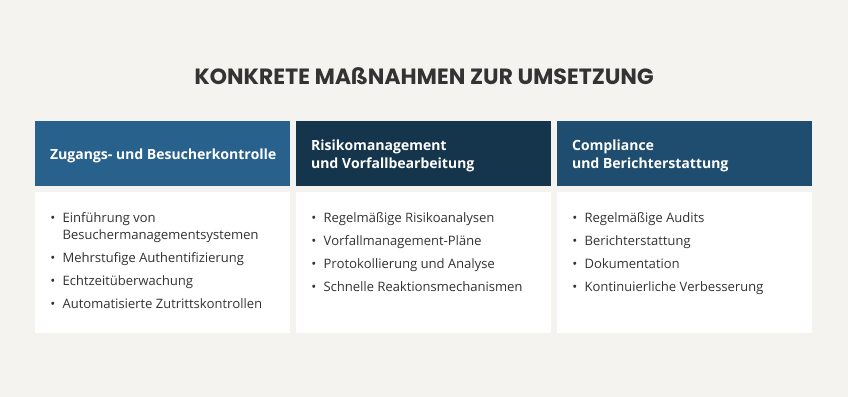

Zugangs- und Besucherkontrolle

Eine effektive Zugangs- und Besucherkontrolle umfasst die folgenden Maßnahmen:

- Einführung von Besuchermanagementsystemen: Digitale Systeme zur Registrierung und Verwaltung von Besuchern, die eine schnelle Identifikation und Kontrolle ermöglichen.

- Mehrstufige Authentifizierung: Einsatz von mehrstufigen Authentifizierungsverfahren, um den Zugang zu sensiblen Bereichen zu sichern.

- Echtzeitüberwachung: Implementierung von Überwachungssystemen, die den Zugang in Echtzeit überwachen und bei ungewöhnlichen Aktivitäten Alarm schlagen.

- Automatisierte Zutrittskontrollen: Integration von automatisierten Zutrittssystemen, die den Zugang basierend auf vordefinierten Regeln und Berechtigungen steuern.

Risikomanagement und Vorfallbearbeitung

Effektives Risikomanagement und eine strukturierte Vorfallbearbeitung sind entscheidend:

- Regelmäßige Risikoanalysen: Durchführung von Risikoanalysen, um potenzielle Bedrohungen zu identifizieren und entsprechende Gegenmaßnahmen zu entwickeln.

- Vorfallmanagement-Pläne: Entwicklung von Vorfallmanagement-Plänen, die klare Handlungsanweisungen für den Fall eines Sicherheitsvorfalls enthalten.

- Protokollierung und Analyse: Protokollierung aller sicherheitsrelevanten Ereignisse und regelmäßige Analyse dieser Protokolle, um Muster und Schwachstellen zu identifizieren.

- Schnelle Reaktionsmechanismen: Implementierung von schnellen Reaktionsmechanismen, die es ermöglichen, Sicherheitsvorfälle umgehend zu adressieren und zu beheben.

Compliance und Berichterstattung

Um die Einhaltung der gesetzlichen Vorgaben zu gewährleisten, sind folgende Maßnahmen erforderlich:

- Regelmäßige Audits: Durchführung regelmäßiger Audits, um die Einhaltung der Sicherheitsstandards zu überprüfen.

- Berichterstattung: Erstellung und Einreichung von Berichten über die Sicherheitsmaßnahmen und -vorfälle an die zuständigen Behörden.

- Dokumentation: Sorgfältige Dokumentation aller Maßnahmen und Vorfälle, um eine lückenlose Nachverfolgbarkeit zu gewährleisten.

- Kontinuierliche Verbesserung: Implementierung eines kontinuierlichen Verbesserungsprozesses, der auf den Erkenntnissen aus Audits und Sicherheitsvorfällen basiert.

Beispielhafte Umsetzung in der Praxis

Fallstudie eines Unternehmens

Ein anschauliches Beispiel für die erfolgreiche Umsetzung eines integrierten Zutritts- und Besucherverwaltungssystems findet sich bei einem mittelständischen Energieversorger. Das Unternehmen hat ein umfassendes Sicherheitskonzept implementiert, das sowohl physische als auch digitale Maßnahmen umfasst. Dieses Konzept wurde entwickelt, um den hohen Sicherheitsanforderungen der KRITIS-Verordnung und der NIS2-Richtlinie gerecht zu werden.

Beschreibung der angewandten Technologien und Prozesse

- Biometrische Zugangskontrolle: Einführung von biometrischen Zugangskontrollsystemen, die Fingerabdruck- und Gesichtserkennung nutzen. Diese Technologien ermöglichen eine präzise und sichere Authentifizierung von Mitarbeitern und Besuchern.

- Digitales Besuchermanagement: Implementierung eines digitalen Besuchermanagementsystems, das eine schnelle Registrierung und Nachverfolgung von Besuchern ermöglicht. Besucher erhalten personalisierte Besucherausweise, die ihnen den Zugang zu zuvor definierten Bereichen erlauben.

- Integration von IT-Sicherheitslösungen: Verknüpfung der physischen Zugangskontrollsysteme mit den IT-Sicherheitsplattformen, um eine ganzheitliche Überwachung zu gewährleisten. Dies umfasst die Nutzung von Sicherheitsinformations- und Ereignismanagementsystemen (SIEM), die eine zentrale Überwachung und Analyse sicherheitsrelevanter Ereignisse ermöglichen.

- Schulung und Sensibilisierung: Regelmäßige Schulungen und Sensibilisierungsmaßnahmen für Mitarbeiter, um das Bewusstsein für Sicherheitsrisiken zu schärfen und das richtige Verhalten im Umgang mit Sicherheitsvorfällen zu fördern.

Ergebnisse und Vorteile

Die Maßnahmen verbesserten die Sicherheitslage, reduzierten Vorfälle und steigerten die Effizienz. Die Compliance mit gesetzlichen Anforderungen wurde sichergestellt. Die Vorteile umfassen höhere Sicherheitsstandards, Effizienzsteigerung, verbesserte Nachverfolgbarkeit und eine positive Wahrnehmung durch externe Partner.

Fazit

Zutrittsmanagement und Besucherverwaltung sind wesentliche Komponenten eines umfassenden Sicherheitskonzepts für kritische Infrastrukturen. Die Anforderungen durch die KRITIS-Verordnung und die NIS2-Richtlinie erfordern eine ganzheitliche und integrierte Herangehensweise, um sowohl physische als auch digitale Sicherheitsrisiken zu minimieren. Durch die Implementierung moderner Technologien und Prozesse können Unternehmen ihre Sicherheitslage verbessern und den gesetzlichen Vorgaben entsprechen. Ein gut durchdachtes und implementiertes Zutritts- und Besuchermanagementsystem trägt nicht nur zur Erhöhung der Cybersicherheit bei, sondern auch zur Effizienzsteigerung und positiven Wahrnehmung eines Unternehmens.

FAQ

Zutrittsmanagement bezieht sich auf die Kontrolle und Überwachung des Zugangs zu physischen und digitalen Ressourcen. Es ist wichtig, weil es dazu beiträgt, unbefugten Zugriff zu verhindern und die Sicherheit sensibler Bereiche zu gewährleisten. Durch die Protokollierung aller Zutrittsversuche können im Falle von Sicherheitsvorfällen schnelle und effektive Maßnahmen ergriffen werden.

Die NIS2-Richtlinie verlangt, dass Unternehmen strenge Sicherheitsmaßnahmen implementieren, um die Integrität, Vertraulichkeit und Verfügbarkeit ihrer Netz- und Informationssysteme zu gewährleisten. Dazu gehören Risikoanalysen, Sicherheitsüberwachung und -protokollierung sowie die Meldung von Sicherheitsvorfällen. Unternehmen müssen sicherstellen, dass ihre Zutrittskontrollsysteme robust und widerstandsfähig gegenüber aktuellen Bedrohungen sind.

Die Integration von Zutrittsmanagement in bestehende Sicherheitsinfrastrukturen erfordert eine Evaluierung der aktuellen Systeme, die Implementierung von Sicherheitsstandards, die Verknüpfung physischer und digitaler Sicherheitslösungen sowie Schulungen für Mitarbeiter. Eine kontinuierliche Überprüfung und Anpassung der Maßnahmen ist notwendig, um den sich ständig ändernden Bedrohungen wirksam begegnen zu können.

Zu den Technologien für effektives Zutrittsmanagement gehören kartenbasierte Systeme, biometrische Systeme, mobile Zugangslösungen und mehrstufige Authentifizierungsverfahren. Die Auswahl der geeigneten Technologie hängt von den spezifischen Anforderungen und dem gewünschten Sicherheitsniveau ab. Moderne Lösungen integrieren oft mehrere Technologien, um ein Höchstmaß an Sicherheit zu gewährleisten.

Die digitale Besucherverwaltung bietet erhöhte Sicherheit, verbesserte Effizienz, Protokollierung und Nachverfolgbarkeit sowie ein verbessertes Besuchererlebnis. Dies trägt insgesamt zu mehr Sicherheit und einer effizienteren Verwaltung von Besuchern bei. Unternehmen können durch die Analyse von Besucherdaten zudem wertvolle Erkenntnisse gewinnen, die zur Optimierung der Sicherheits- und Managementprozesse beitragen.