In diesem Text erfahren Sie, wie die KRITIS-Regulierung in Deutschland funktioniert und auf welche Sicherheitsaspekte Unternehmen achten müssen.

Grundlagen der KRITIS-Regulierung

Gesetzliche Rahmenbedingungen

Kritische Infrastrukturen (KRITIS) sind Einrichtungen und Organisationen, die eine Schlüsselrolle bei der Aufrechterhaltung zentraler gesellschaftlicher Funktionen spielen. Ihr Ausfall kann schwerwiegende Störungen verursachen, die öffentliche Sicherheit gefährden und das staatliche Funktionieren beeinträchtigen.

Bis 2024 basierte die KRITIS-Regulierung in Deutschland auf dem IT-Sicherheitsgesetz (IT-SiG) sowie der BSI-Kritisverordnung, welche acht zentrale Sektoren definierten. Diese gesetzlichen Regelungen definieren die zentralen gesetzlichen KRITIS-Anforderungen und Pflichten für Betreiber kritischer Infrastrukturen.

Ab 2025 treten erweiterte europäische Regelungen in Kraft, darunter:

- NIS2 (EU-Richtlinie zur Netz- und Informationssicherheit).

- KRITIS-Dachgesetz (ein einheitliches deutsches Gesetz für kritische Infrastrukturen).

Mit NIS2 und dem KRITIS-Dachgesetz werden neue Anforderungen an KRITIS Compliance und Informationssicherheit-KRITIS eingeführt, die eine stärkere Harmonisierung in Europa fördern.

Zudem wird der Begriff „Infrastruktur“ auf mittlere und große Unternehmen ausgeweitet, neue Regelungsbereiche kommen durch die NIS2-Richtlinie und das KRITIS-Dachgesetz hinzu. Die konkreten Kriterien zur Einstufung als KRITIS-Betreiber (z. B. Größe, Branche, gesellschaftliche Bedeutung) finden sich in den Anlagen 1 und 2 des NIS2-Umsetzungsgesetzes. Betreiber müssen künftig ihre KRITIS-Pflichten aktiv nachweisen und regelmäßig über IT-Sicherheitsmaßnahmen berichten.

Betroffene Sektoren

KRITIS-Verordnung-Sektoren werden in drei Kategorien unterteilt:

- Kritische Anlagen (KA) – besonders relevante technische oder physische Objekte.

- Besonders wichtige Einrichtungen (BwE) – große Unternehmen mit zentraler Bedeutung.

- Wichtige Einrichtungen (WE) – mittlere Unternehmen mit wesentlicher Funktion.

Diese Klassifikation ist entscheidend für die Anwendung der KRITIS-Verordnung-Sektoren sowie der konkreten KRITIS-Anforderungen, etwa im Bereich Informationssicherheit oder Meldepflichten.

Die aktuelle Liste für 2025 sieht so aus.

Die Sektoren unterliegen je nach Einordnung spezifischen Anforderungen an ISMS KRITIS, IT-Sicherheit und KRITIS Auditpflichten.

Meldepflichten verstehen

Die Anforderungen betreffen sowohl die Informationssicherheit (gemäß NIS2) als auch die allgemeine Zuverlässigkeit und Resilienz von Organisationen.

Ab 2025 sind betroffene Unternehmen verpflichtet:

- einen Sicherheitsbeauftragten zu benennen.

- ein Risiko- und Vorfallmanagement zu etablieren (Informationssicherheitsmanagementsystem).

- regelmäßig an die zuständigen Aufsichtsbehörden zu berichten (KRITIS-Meldungen an das BSI, IT-Sicherheitsvorfälle melden, Meldepflichten für KRITIS)

Im Rahmen der Meldepflichten KRITIS müssen sicherheitsrelevante Ereignisse und IT-Sicherheitsvorfälle unverzüglich gemeldet werden.

Auch wenn ein Unternehmen nicht direkt unter die Regulierung fällt, wird eine freiwillige Beteiligung an UP KRITIS empfohlen – einer Kooperationsplattform für Informationsaustausch und den Aufbau von Resilienzstrukturen. Diese Beteiligung kann auch im Rahmen von KRITIS-Beratung und -Unterstützung erfolgen.

Technische KRITIS-Anforderungen

IT-Sicherheitsstandards

Da Cyber-Sicherheit kritischer Infrastrukturen lebenswichtig ist, sind KRITIS-Unternehmen verpflichtet, die aktuellen IT-Sicherheitsstandards einzuhalten. Zum Beispiel IT-Grundschutz (BSI), ISO/IEC 27001 und branchenspezifische Sicherheitsstandards (B3S). Es wird auch festgelegt, dass Organisationen dokumentieren sollen, welche Standards angewendet werden und in welchem Umfang sie umgesetzt werden.

Hierzu gehören auch die Anwendung von ISO 27001 KRITIS sowie BSI KRITIS Anforderungen, insbesondere für Betreiber kritischer Infrastrukturen.

Möchten Sie mehr über die Vorteile digitaler Lösungen erfahren?

Systemhärtung implementieren

Unternehmen sollten sich auf Systemhärtung konzentrieren, einschließlich der Abschaltung nicht benötigter Dienste, der Minimierung der Angriffsfläche und des Konfigurationsmanagements. Der Einsatz sicherer Standardeinstellungen und regelmäßiger Updates ist ebenfalls wichtig. Dies wird als eine der wichtigsten technischen Maßnahmen zur Risikominimierung angegeben.

Diese Sicherheitsmaßnahmen kritischer Infrastrukturen sind ein zentraler Bestandteil der KRITIS Compliance.

Notfallmanagement aufbauen

Unternehmen müssen dem Notfallmanagement Aufmerksamkeit schenken. Sie sind verpflichtet, Notfallpläne zu entwickeln und regelmäßig Notfallübungen durchzuführen, um im Falle einer kritischen Situation schnell reagieren zu können. Wichtig ist es, Maßnahmen zur Aufrechterhaltung kritischer Prozesse bei Ausfällen (Business Continuity) zu ergreifen. Dies ist eine zwingende Anforderung, die sowohl IT-Systeme als auch organisatorische Prozesse betrifft. Ein strukturierter Notfallplan unterstützt außerdem die Einhaltung der KRITIS-Prüfungen und -Nachweise.

Redundanzsysteme einrichten

Redundanzen sind im Rahmen der Sicherstellung der Verfügbarkeit kritischer Systeme insbesondere bei zentralen Komponenten erforderlich. Zum Beispiel doppelte Stromversorgung, Netzwerkredundanz, Ersatzsysteme. Die Dokumente beschreiben auch Erwartungen an das Testen dieser Ersatzsysteme, um sicherzustellen, dass sie im Falle eines Ausfalls der Hauptinfrastruktur funktionieren.

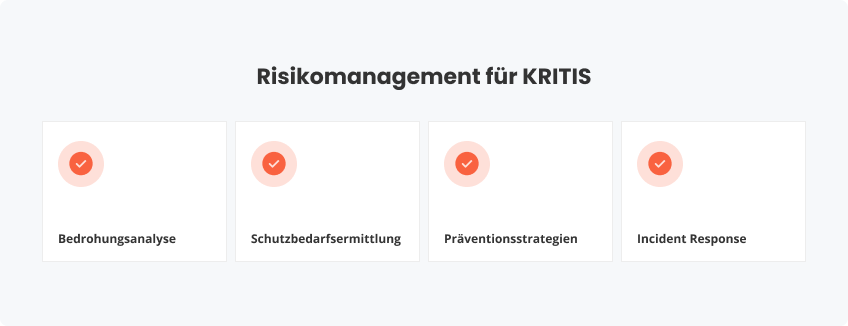

Risikomanagement für KRITIS

Bedrohungsanalyse durchführen

Die Unternehmen sollten die aktuellen Bedrohungen, einschließlich externer und interner Quellen, analysieren. Die Risikobewertung sollte Wahrscheinlichkeiten, Auswirkungen und Schwachstellen umfassen. Es ist wichtig, aktuelle Bedrohungsquellen zu nutzen (z. B. BSI-Lageberichte). Die regelmäßige Durchführung von Bedrohungsanalysen ist entscheidend für die Erstellung einer fundierten Risikoanalyse für KRITIS.

Schutzbedarfsermittlung

Die Bewertung des Schutzniveaus von kritischen Systemen ist ein Kernelement. Dabei werden die Aspekte Vertraulichkeit, Integrität und Verfügbarkeit berücksichtigt. Für die Ermittlung des Schutzbedarfs sind Sicherheitsmaßnahmen für kritische Infrastrukturen zu implementieren, um den Schutz vor Bedrohungen zu gewährleisten.

Präventionsstrategien

Maßnahmen zur Vorbeugung von Sicherheitsvorfällen können Netzwerksegmentierung, Zugangskontrolle und Datensicherung umfassen. Die Entwicklung einer Verteidigungsarchitektur auf der Grundlage einer Bedrohungsanalyse sowie die Umsetzung von Sicherheitsrichtlinien und Verteidigungsmechanismen sind ebenfalls hilfreich. Präventionsstrategien, die im Rahmen der KRITIS-Compliance und des IT-Sicherheitsgesetzes für KRITIS vorgeschrieben sind, stellen sicher, dass Sicherheitslücken vorab minimiert werden.“

Incident Response planen

Ein Notfallkonzept ist für die KRITIS-Unternehmen obligatorisch und umfasst organisatorische und technische Maßnahmen, Rollen und Verfahren, die alle klar definiert und verstanden sein sollten. Der Plan sollte regelmäßig überprüft und getestet werden. Die Erstellung eines Incident Response Plans und dessen regelmäßige Tests sind Bestandteil der KRITIS Meldepflichten und helfen, im Falle eines Vorfalls schnell zu reagieren.

Organisatorische Maßnahmen

Verantwortlichkeiten definieren

Unternehmen brauchen eine klare Verteilung der Rollen und Verantwortlichkeiten in der Organisation. Die Verantwortung für die Informationssicherheit liegt in erster Linie bei der Geschäftsleitung. Danach müssen die Verantwortlichen für die Umsetzung der Maßnahmen (u. a. der ISB – Information Security Beauftragte) benannt werden. Wichtig ist auch, dass die internen Prozesse auf höchster Ebene dokumentiert und genehmigt werden müssen – darauf gehen wir als Nächstes ein. Die Verantwortung für die KRITIS Compliance und das Informationssicherheitsmanagementsystem (ISMS KRITIS) muss klar zugewiesen und regelmäßig überprüft werden.

Dokumentationspflichten

Alle Sicherheitsaktivitäten – Richtlinien, Prozesse, Risikobewertungen – müssen dokumentiert werden. Sicherheitsrichtlinien, Reaktionspläne auf Vorfälle und Analyseergebnisse sollten ebenfalls in schriftlicher Form aufbewahrt werden. Alle Dokumente müssen aktuell, nachvollziehbar und zugänglich sein. Zu den Dokumentationspflichten für KRITIS gehört auch die vollständige Aufzeichnung von Vorfällen und deren Lösung im Rahmen der Sicherheitsmaßnahmen für kritische Infrastrukturen.

Personalqualifikation

Die Mitarbeitenden müssen angemessen qualifiziert sein, um ihre Aufgaben zu erfüllen und die Sicherheit zu gewährleisten. Regelmäßige Schulungen und Sensibilisierungen sind daher obligatorisch. Wichtig ist auch die Überprüfung der Kenntnisse des Personals, das mit der Verwaltung der Informationssysteme betraut ist, nach der Schulung. Die Qualifizierung des Personals muss den Anforderungen des ISMS KRITIS entsprechen, um sicherzustellen, dass die Sicherheitsstandards kontinuierlich eingehalten werden.

Prozessüberwachung

Eine kontinuierliche Überprüfung und Optimierung der IS-Prozesse ist notwendig. Die Anforderungen an die interne Revision und das Incident Management sollten klar beschrieben werden. Die Einführung von Kontrollen sowie die regelmäßige Überwachung der Wirksamkeit und Einhaltung der Vorschriften tragen zur Verbesserung der Sicherheit bei. Prozessüberwachung spielt eine wesentliche Rolle im KRITIS-Auditprozess und stellt sicher, dass Sicherheitslücken frühzeitig erkannt werden.

Erschließen Sie das Potenzial der digitalen Transformation.

Compliance-Nachweis

Audit-Vorbereitung

Obligatorische interne Audits und die Vorbereitung auf externe Audits umfassen die Sammlung von Nachweisen für die Einhaltung der Anforderungen gemäß § 8a BSIG. Das Dokument beschreibt die Anforderungen an die Berichtsstruktur und den Prüfungsablauf. KRITIS-Betreiber müssen sicherstellen, dass alle Anforderungen in Bezug auf BSI-Kritis-Anforderungen sowie ISO 27001 KRITIS erfüllt und dokumentiert werden.

Zertifizierungsprozesse

Der Einsatz von zertifizierten IS-Systemen (z. B. ISO 27001) wird empfohlen, da das BSI den Nachweis der Anwendung bestimmter Standards verlangen kann. Das Zertifizierungsverfahren und die erforderliche Dokumentation sind in den sicherheitsrelevanten Dokumenten festgelegt. Die Zertifizierung nach ISO 27001 KRITIS ist ein wesentlicher Bestandteil des Compliance-Nachweises, um die Sicherheit und Compliance kontinuierlich zu gewährleisten.

Kontinuierliche Überprüfung

KRITIS-Unternehmen verlangen eine kontinuierliche Verbesserung des IS-Systems sowie eine regelmäßige Überprüfung der Maßnahmen auf Relevanz und Wirksamkeit. Die Anwendung des PDCA-Mechanismus (Plan-Do-Check-Act) ist ebenfalls relevant. Die kontinuierliche Verbesserung und Überprüfung sind notwendig, um sicherzustellen, dass alle KRITIS Anforderungen und IT-Sicherheitsgesetz-Standards eingehalten werden.

Nachweisdokumentation

Alle Maßnahmen sollten dokumentiert und zur Überprüfung verfügbar sein. Dazu gehören Berichte über Risiken, ergriffene Maßnahmen, Audits und Tests. Eine solche Dokumentation muss rückwirkende Analysen ermöglichen. Die Dokumentation dieser Nachweise ist eine wesentliche Voraussetzung für die KRITIS Prüfung und Nachweise sowie die BSI KRITIS Anforderungen.

FAQ

Betreiber Kritischer Infrastrukturen, d. h. Organisationen, die wesentliche Dienstleistungen für das Gemeinwesen erbringen (z. B. Energie, Gesundheit, Wasser, IT etc.) und deren Betrieb bestimmte Schwellenwerte überschreitet (z. B. ein bestimmtes Maß an Versorgungs- oder Produktionskapazität), fallen unter den Geltungsbereich der KRITIS-Verordnung.

Die spezifischen Schwellenwerte und betroffenen Sektoren sind in der BSI-Kritisverordnung und ihren Anhängen aufgeführt. Dort findet sich auch ein Hinweis auf die Klassifikation nach NIS2 (besonders wichtige und bedeutende Einrichtungen).

Zu den Mindestanforderungen an die IT-Sicherheit zählen:

– Einführung eines Informationssicherheitsmanagementsystems (ISMS),

– Durchführung von Risikoanalysen,

– Umsetzung technischer und organisatorischer Maßnahmen (TOMs),

– Anwendung anerkannter Standards (z. B. ISO 27001, IT-Grundschutz),

– Maßnahmen zum Notfallmanagement, Schutz vor Schadsoftware, Systemhärtung, Netzwerksegmentierung etc.

Alle Maßnahmen müssen dokumentiert, nachweisbar und wirksam umgesetzt sein.

Zu den Pflichten von KRITIS-Betreibern gehört, alle zwei Jahre nachzuweisen, dass sie die Anforderungen aus § 8a BSIG erfüllen.

Dies wird bestätigt durch eine Sicherheitsüberprüfung oder ein Audit, durchgeführt von anerkannten Prüfern. Die Ergebnisse des Audits werden an das BSI (Bundesamt für Sicherheit in der Informationstechnik) weitergeleitet.

Wenn ein erheblicher Sicherheitsvorfall eintritt, sind Betreiber verpflichtet:

– unverzüglich eine Meldung an das BSI zu machen,

– ggf. auch andere zuständige Stellen (z. B. Bundesnetzagentur) zu benachrichtigen,

– Protokolle über Vorfälle und Maßnahmen zu deren Beseitigung zu führen.

Dazu gehören auch Vorfälle, die eine erhebliche Störung der Verfügbarkeit, Integrität, Authentizität oder Vertraulichkeit bedeuten.

Obwohl in dem Dokument selbst keine konkreten Beträge für Geldbußen genannt werden, wird betont: Verstöße gegen § 8a BSIG können als Ordnungswidrigkeit geahndet werden,und können zu Bußgeldern nach § 14 BSIG führen.

Zurzeit können die Bußgelder, je nach Schwere und Dauer des Verstoßes, bis zu 100.000 € betragen. Mit den neuen NIS2-Regelungen könnten die Bußgelder deutlich erhöht werden (bis zu mehreren Millionen Euro in der Zukunft, wie bei der DSGVO). So sehen rechtliche Folgen der Kritis-nichteinhaltung aus.